English title: L2TP CLIENT ON UBUNTU 16.04

Por padrão o Ubuntu 14 ou newest não vem com suporte a VPN cliente para L2TP o único protocolo quem vem instalado nativamente é o PPTP que hoje esta sendo deixado, já que todos os smartphones atualizados já não suportam mais esse protocolo, o motivo de tudo isso é que o PPTP tem algumas falhas que permitem acesso ao servidor PPTP.

Uma das principais vantages da migração para o protocolo L2TP, alem de ser mais seguro é a possibilidade de usar em conjunto com o IPSEC e a utilização de autenticação em duas fazes (two phase authentication).

Com isso a comunidade criou o suporte L2TP para instalação nas principais distribuições LINUX como UBUNTU, DEBIAN, CENTOS E FEDORA.

Primeiramente é necessário adicionar o repositório para instalação do l2tp-network-manager.

add-apt-repository ppa:nm-l2tp/network-manager-l2tp

Atualize o o banco de dados do APT com o commando.

apt-get update

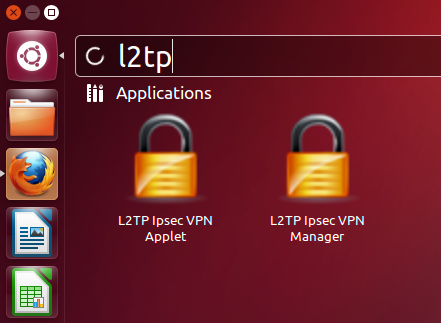

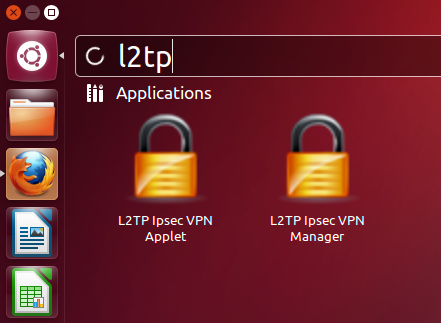

Agora instale os pacotes necessários para o suporte a L2TP do network manager. Foi realizado os testes usando as interfaces UNIT, GNOME SHELL e GNOME FLASHBACK.

Em ambos os casos é necessário instalar os dois pacotes

apt-get install network-manager-l2tp

apt-get install network-manager-l2tp-gnome

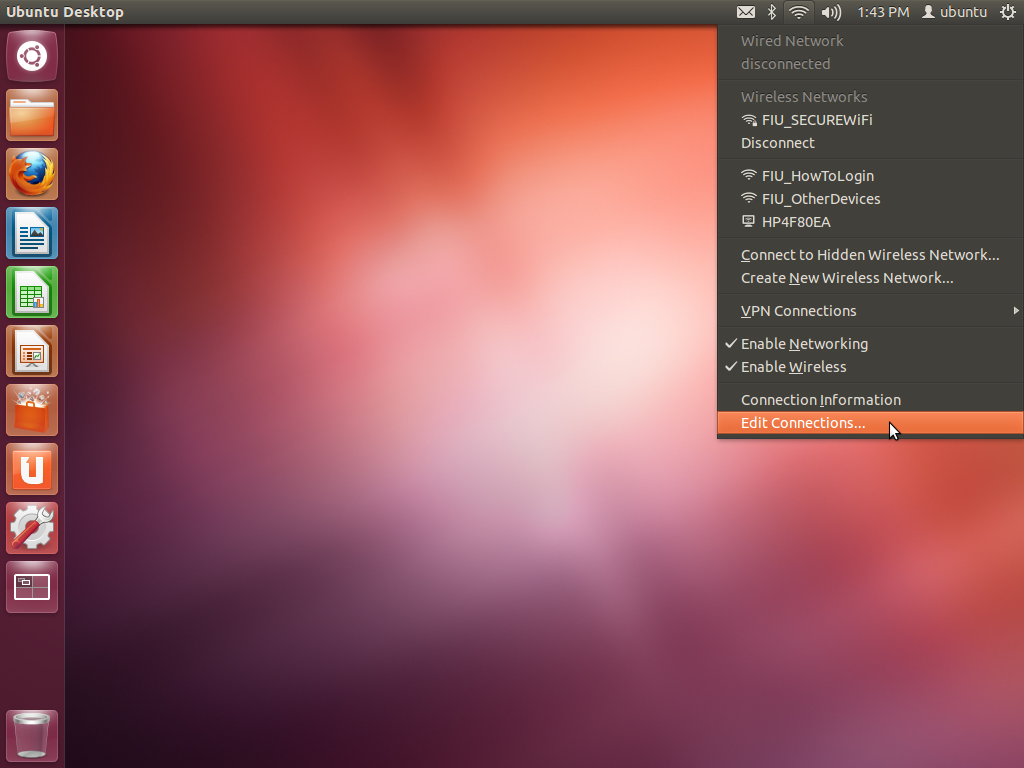

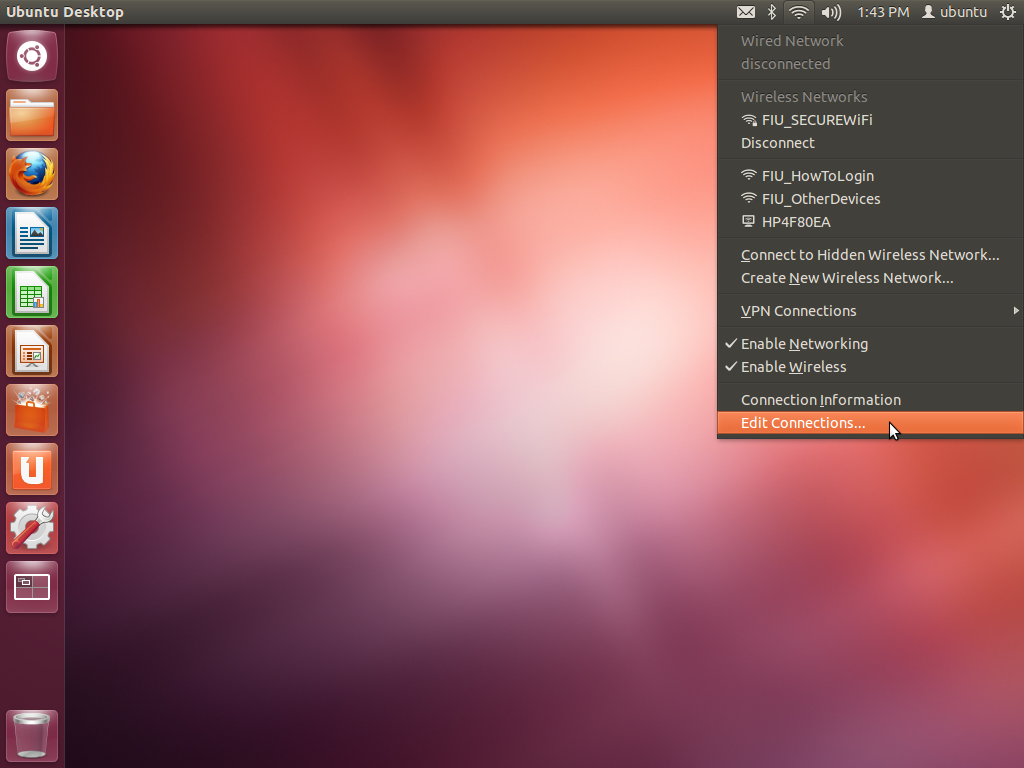

Após a instalação basta clicar no botão network, e clique novamente em EDITAR CONEXÕES.

Abrirá a janelá conexões de rede. Clique agora no botão ADICIONAR.

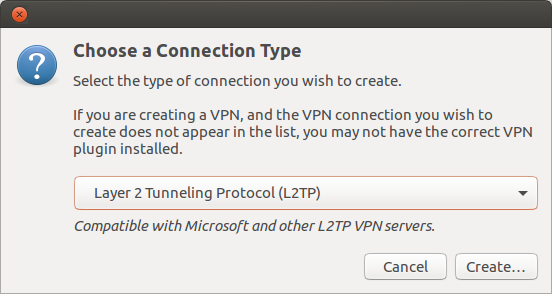

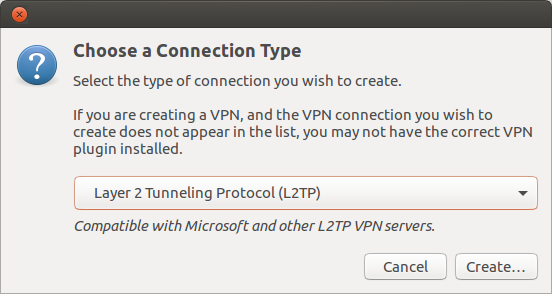

Selecione a opção LAYER 2 TUNNELING PROTOCOL L2TP.

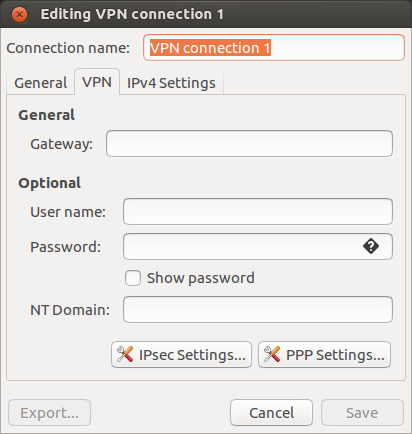

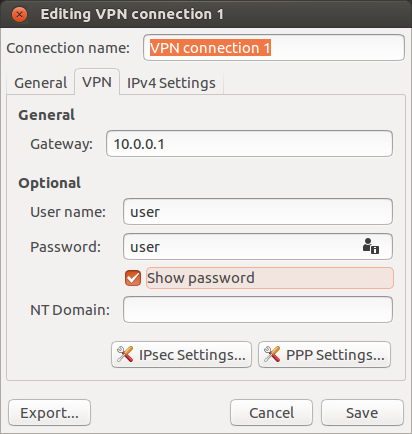

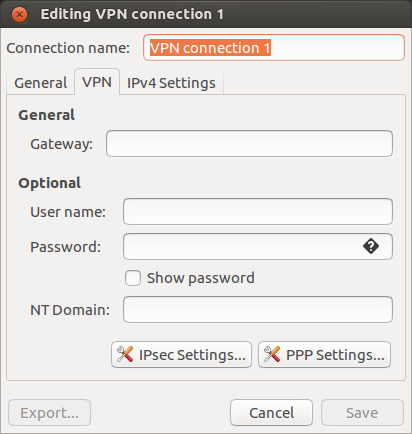

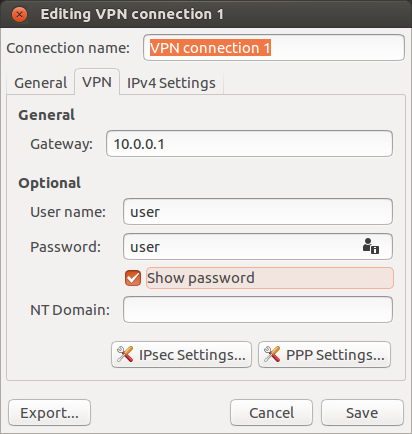

Se necessário troque o NOME DA CONEXÃO, por um nome mais familiar.

Configure os seguintes dados na conexão.

GATEWAY = IP ou hostname do servidor VPN

USER = usuário criado no servidor VPN

PASS = senha utilizada no servidor VPN

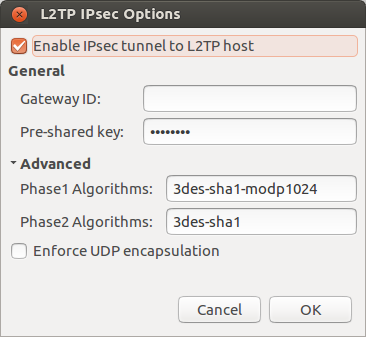

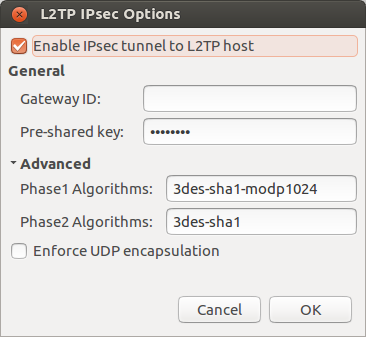

Agora clique em CONFIGURAÇÕES DE IPSEC e habilite a opção HABILITAR IPSEC TUNNEL NO HOST L2TP.

Em PRE-SHARED-KEY, adicione a senha compartilhada do IPSEC configurado no servidor VPN.

Abra a guia AVANÇADO

em PHASE1 ALGORItHMS coloque = 3des-sha1-modp1024

em PHASE2 ALGORITHMS coloque = 3des-sha1

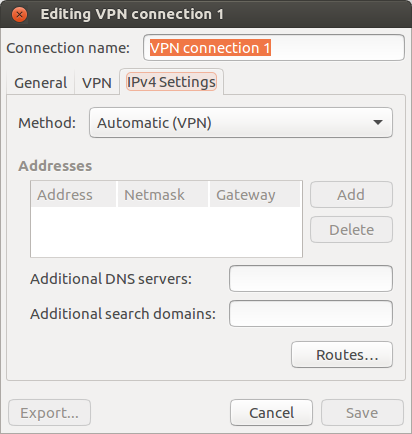

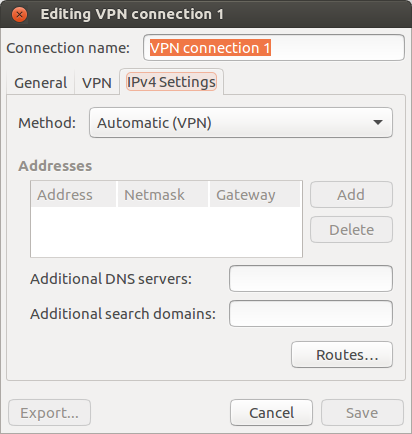

Deixe as configurações de IPV4 automático, nesse caso o servidor deve estar configurado para fornecer endereços IP.

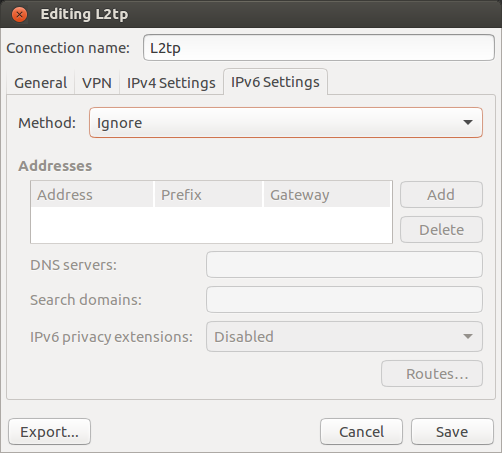

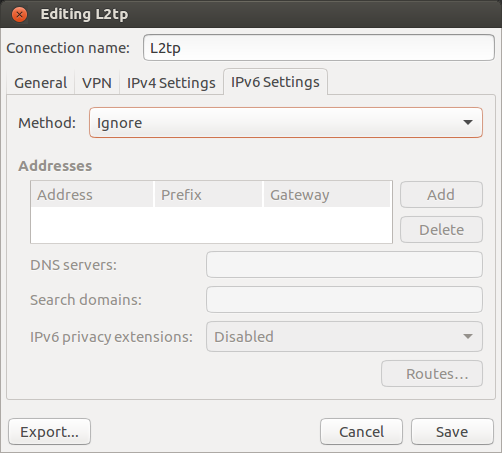

Ignore endereços IPV6, caso o servidor não esteja configurado para fornecer endereços IPV6.

Pronto, clique em SALVAR e esta completa a configuração do cliente VPN.

Agora precisamos desabilitar o serviço XL2TPD. É necessário que esse serviço seja desabilitado permanentemente para que nas próximas reinicializações do sistema a VPN continue funcionando.

Execute os comandos:

sudo service xl2tpd stop

sudo systemctl disable xl2tpd

Pronto, agora é só testar a conexão VPN 🙂